Комплексный подход к защите компании от вредоносного кода

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасностиОсновными видами угроз антивирусной безопасности являются различные типы вредоносного кода, способного нанести ущерб для компании. Вредоносный код может быть представлен в виде компьютерных вирусов, программы типа «Троянский конь», а также программ типа «adware», «spyware» и др.

В соответствии с определением, которое приведено в ГОСТ Р 51188-98 компьютерные вирусы представляют собой специально созданный программный код, способный самостоятельно распространяться в компьютерной среде. В настоящее время можно выделить следующие типы вирусов: файловые и загрузочные вирусы, «сетевые черви», бестелесные вирусы, а также комбинированный тип вирусов. Каждый из этих типов вируса отличается типом носителя, а также методом распространения в АС. В большинстве случаев компьютерные вирусы направлены на нарушение работоспособности автоматизированной системы компании.

Программы типа «Троянский конь» (Trojan Horses) также относятся к вредоносному программному коду, однако, в отличие от вирусов, не имеют возможности самостоятельного распространения в АС. Программы данного типа маскируются под штатное ПО системы и позволяют нарушителю получить удалённый несанкционированный доступ к тем узлам, на которых они установлены. На сегодняшний день данный вид вредоносного кода является наиболее распространенным и одновременно наиболее опасным видом вредоносного кода, так как позволяет злоумышленнику получить доступ конфиденциальной информации компании.

Вредоносное ПО типа «spyware» предназначено для сбора определённой информации о работе пользователя. Примером таких данных может служить список Web-сайтов, посещаемых пользователем, перечень программ, установленных на рабочей станции пользователя, содержимое сообщений электронной почты и др. Собранная информация перенаправляется программами «spyware» на заранее определённые адреса в сети Интернет. Вредоносное ПО данного типа может являться потенциальным каналом утечки конфиденциальной информации из АС.

Основная функциональная задача вредоносных программ класса «adware» заключается в отображении рекламной информации на рабочих станциях пользователей. Для реализации этого они, как правило, выводят на экран пользователя рекламные баннеры, содержащие информацию о тех или иных товарах и услугах. В большинстве случаев эти программы распространяются вместе с другим ПО, которое устанавливается на узлы АС. Несмотря на то, что программы типа «adware» не представляют непосредственную угрозу для конфиденциальности или целостности информационных ресурсов АС их работа может приводить к нарушению доступности вследствие несанкционированного использования вычислительных ресурсов рабочих станций.

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасностиВ модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Нарушители, относящиеся к классу «Н-1», представляют собой рядовых сотрудников, в результате непреднамеренных действий которых может произойти инфицирование автоматизированной системы компании. Примерами таких действий являются скачивание из сети Интернет непроверенных файлов и запуск их на локальном компьютере.

Нарушители класса «Н-2» выполняют преднамеренные действия, однако для проведения вирусной атаки используются известные экземпляры вредоносного кода, а также опубликованные уязвимости программного обеспечения.

Класс нарушителей «Н-3» предполагает наличие у злоумышленника более высокого уровня квалификации, что даёт ему возможность использовать вредоносный код, который может детектироваться не всеми антивирусными продуктами.

Нарушители класса «Н-4» являются наиболее опасными и обладают достаточной квалификацией для разработки вредоносного кода, который не обнаруживается антивирусными программными продуктами.

Необходимо отметить, что в рамках описанной модели предполагается, сто нарушители «Н-2», «Н-3» и «Н-4» являются внешними по отношению к атакуемой компании и обладают минимум информации об автоматизированной системе предприятия.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Таблица 1

Модель потенциального нарушителя антивирусной безопасности

| № | Класс нарушителя | Степень преднамеренности действий нарушителя |

Уровень квалификации нарушителя |

| 1 | Класс «Н-1» | Непреднамеренные действия | - |

| 2 | Класс «Н-2» | Преднамеренные действия | Низкий |

| 3 | Класс «Н-3» | Преднамеренные действия | Средний |

| 4 | Класс «Н-4» | Преднамеренные действия | Высокий |

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

Для защиты от нарушителей класса «Н-1» и «Н-2» достаточно использовать стандартное антивирусное программное обеспечение одного производителя, установив его на все рабочие станции и серверы в компании. Такой подход может применяться для небольших компаний, а также для предприятий, где обрабатывается небольшой объём конфиденциальной информации.

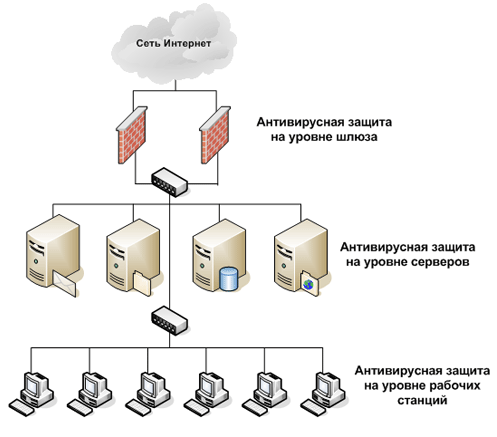

Для защиты от нарушителя класса «Н-3» необходимо использовать многовендорный вариант антивирусной защиты, который предусматривает применение антивирусных ядер различных производителей. Это позволит существенно повысить вероятность обнаружения вируса за счёт того, что каждый файл или почтовое сообщение будет проверяться различными ядрами. Ещё одним преимуществом использования многоядерных антивирусов является более высокая надёжность работы системы антивирусной защиты. В случае, если в одном из сканирующих ядер системы произойдёт сбой, то оно всегда может быть заменено другим активным антивирусным ядром. Как правило, выделяют три уровня антивирусной защиты, на каждом из которых могут использоваться антивирусные продукты различных производителей (рис. 1):

- уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Описанный выше подход к защите от нарушителей класса «Н-3» рекомендуется применять для компаний средних размеров.

Для защиты от нарушителей класса «Н-4» применение одних лишь антивирусных продуктов недостаточно, так как злоумышленники данной категории обладают возможностями создавать вредоносный код, который не обнаруживается антивирусами. Поэтому в дополнении к многовендорной антивирусной защите в АС компании необходимо использовать подсистему сетевого экранирования, выявления и предотвращения атак, а также обнаружения уязвимостей. Применение данных подсистем позволит существенно снизить риск успешной реализации информационной атаки на компанию.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранирования предназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

- сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

- модуль выявления атак, выполняющий обработку данных, собранных сенсорами, с целью обнаружения информационных атак нарушителя. Данный модуль подсистемы должен реализовывать сигнатурные и поведенческие методы анализа информации;

- модуль реагирования на обнаруженные атаки. Модуль должен предусматривать возможность как пассивного, так и активного реагирования. Пассивное реагирование предполагает оповещение администратора о выявленной атаке, в то время как активное – блокирование попытки реализации вирусной атаки;

- модуль хранения данных, в котором содержится вся конфигурационная информация, а также результаты работы подсистемы.

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Описанный выше подход к защите от нарушителей класса «Н-4» целесообразно применять в крупных и территориально-распределённых компаниях, ресурсы которых потенциально могут быть подвержены целевым атакам злоумышленников, реализуемых при помощи вредоносного кода.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Таблица 2

Модель защиты от потенциального нарушителя антивирусной безопасности

| № | Класс нарушителя | Механизмы безопасности |

| 1 | Класс «Н-1» | Антивирусные продуты одного производителя |

| 2 | Класс «Н-2» | |

| 3 | Класс «Н-3» | Антивирусные продукты различных производителей |

| 4 | Класс «Н-4» | Антивирусные продукты различных производителей, средства межсетевого экранирования, средства обнаружения и предотвращения атак, обнаружения уязвимостей |

Комплексный подход к защите от вирусных угроз

Комплексный подход к защите от вредоносного кода предусматривает согласованное применение правовых, организационных и программно-технических мер, перекрывающих в совокупности все основные каналы реализации вирусных угроз. В соответствии с этим подходом в организации должен быть реализован следующий комплекс мер:

- меры по выявлению и устранению уязвимостей, на основе которых реализуются вирусные угрозы. Это позволит исключить причины возможного возникновения вирусных атак;

- меры, направленные на своевременное обнаружение и блокирование вирусных атак;

- меры, обеспечивающие выявление и ликвидацию последствий вирусных угроз. Данный класс мер защиты направлен на минимизацию ущерба, нанесённого в результате реализации вирусных угроз.

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при условии наличия нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности АС, количества объектов защиты и т.д. Так, например, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании должен быть организован процесс обучения сотрудников по вопросам противодействия вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей, приводящих к реализации вирусных атак. Примерами таких действий являются: запуск приложений с непроверенных внешних носителей, использование нестойких к угадыванию паролей доступа, закачка ActiveX-объектов с недоверенных Web-сайтов и др. В процессе обучения должны рассматриваться как теоретические, так и практические аспекты антивирусной защиты. При этом программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того к каким информационным ресурсам он имеет доступ.

В рамках комплексного подхода необходимо периодически проводить аудит антивирусной безопасности, позволяющий получить независимую оценку текущего уровня защищённости компании от вредоносного кода. В рамках аудита проводится проверка эффективности используемых механизмов безопасности, определяются основные уязвимости в системе мер антивирусной защиты и вырабатываются рекомендации по их устранению.

ЗаключениеКомпьютерные вирусы являются в настоящее время одной из наиболее значимых угроз информационной безопасности, о чём свидетельствуют многочисленные данные по ежегодным финансовым потерям компаний в результате воздействий вирусных атак. Выбор стратегии защиты от вредоносного кода должен определяться моделью злоумышленника, пример которой рассмотрен в настоящей статье. Представленная модель показывает, что для эффективной защиты компании необходимо в дополнении к классическим антивирусным средствам применять системы выявления атак, обнаружения уязвимостей и системы межсетевого экранирования.

Поиск

Поиск