Уязвимости: рекомендации по выработке и проведению мер по исправлению ситуации

Антон Свинцицкий,

руководитель отдела консалтинга

АО ДиалогНаука

При проведении анализа состояния информационной безопасности ИТ-инфраструктуры очень часто обнаруживаются множественные уязвимости, устранение которых существенно не отражается на общем уровне защищенности информации, так как недостаточно устранить выявленные уязвимости, необходимо скорректировать существующие процессы обеспечения информационной безопасности и внедрить эффективные механизмы контроля.

Классификация уязвимостей

Говоря об уязвимостях в ИТ-инфраструктуре компании, обычно рассматривают следующие виды уязвимостей:

- технологические или архитектурные - отсутствие определенных механизмов, технологий обеспечения информационной безопасности;

- организационные - отсутствие документированных требований, процессов обеспечения информационной безопасности;

- эксплуатационные - уязвимости, связанные с недостатками в существующих компонентах ИТ-инфраструктуры.

Любой выбранный подход к классификации обнаруженных уязвимостей должен быть формализован во внутренних документах компании, например, можно взять за основу подход, описанные в российском стандарте ГОСТ P 56546—2015 «Защита информации. Уязвимости информационных систем». Можно также использоваться следующие параметры для классификации уязвимостей с целью приоритезации задач по их устранению:

- критичность компоненты ИТ-инфраструктуры, на которых присутствует данная уязвимость;

- критичность уязвимости;

- потенциальные последствия;

- наличие технологий, позволяющих эксплуатировать выявленную уязвимость.

Типовые уязвимости 2014-2015

В рамках работ по анализу ИТ-инфраструктуры, проведению тестирований на проникновение и аудитов информационной безопасности можно выделить следующие наиболее часто встречающиеся уязвимости:

эксплуатационные уязвимости:

1) Неподдерживаемые версии операционных систем и системного программного обеспечения (MS Windows XP, MS Windows Server 2003, PHP). Уязвимости данного типа могут привести к отказу в обслуживании, выполнению произвольного кода и/или раскрытию защищаемой информации.

2) Уязвимости веб-серверов (например, Apache HTTP Server), позволяющие атакующему провести атаку на отказ в обслуживании или выполнить произвольный код в уязвимой системе.

3) Использование небезопасных протоколов управления (например, telnet). Данный класс уязвимостей в большинстве случаев позволяет потенциальному злоумышленнику перехватить передаваемую аутентификационную информацию и получить доступ к уязвимому хосту. Для перехвата аутентификационной информации необходимо либо находиться на пути прохождения передаваемой аутентификационной информации, например, иметь доступ к оборудованию провайдера или каналу связи, или перенаправить траффик на себя, например, с помощью атак класса ARP Spoofing (локально) атак на сетевые протоколы маршрутизации или DNS (удаленно).

4) Использование небезопасных протоколов SSL и TLS может привести к перехвату передаваемой аутентификационной информации.

5) Слабые пароли WPA/WPA2-PSK. Данные уязвимости могут привести к получению несанкционированного доступа к беспроводной сети, а также к перехвату информации, передаваемой по незащищенным протоколам внутри беспроводной сети.

6) Использование протокола разрешения имен NetBIOS по TCP/IP (NBNS) и LLMNR может привести к перехвату передаваемой аутентификационной информации (паролей, хешей паролей и т. д.) между Windows хостами.

7) Межсайтовый скриптинг (XSS). Уязвимость класса Cross Site Scripting существует из-за недостаточного экранирования спецсимволов, выводимых веб-приложением. Удаленный злоумышленник может выполнить враждебный JavaScript код в контексте уязвимого домена и обойти существующие ограничения и перехватить сессионную информацию легитимного пользователя сервисов, расположенных в данном домене. Внедрение JavaScript кода возможно любым доступным в конкретном случае способом: на сетевом уровне или с помощью атак социальной инженерии.

организационные уязвимости:

1) Отсутствие контроля за процессами «Управление конфигурациями», «Управление изменениями», «Управление обновлениями». Отсутствие контроля над этими процессами обеспечения информационной безопасности может привести к возникновению новых эксплуатационных уязвимостей в ИТ-инфраструктуре.

2) Атаки через контрагентов и подрядных организаций. Очень часто компании отдают на аутсорсинг отдельные сервисы, такие как поддержка информационных систем или администрирование сетевой части ИТ-инфраструктуры. В таких случаях, получая несанкционированных доступ к корпоративных информационным системам подрядчиков, потенциальный злоумышленник может через такого подрядчика установить программы удаленного управления в защищаемую сеть, а в дальнейшем использовать технологии скрытых каналов (например, DNS covert channel) для управления и передачи информации конфиденциального характера на контролируемые им сервера.

технологические уязвимости:

1) Возможность подключения корпоративных устройств к незащищенным гостевых сегментам беспроводных сетей компании. При использовании корпоративных устройств в гостевых сегментах беспроводных сетей атакующий может перехватить аутентификационную информацию и получить несанкционированный доступ к защищаемой инфраструктуре и информации конфиденциального характера.

2) Неконтролируемые информационные потоки. Основной канал утечки защищаемой информации легитимными пользователями – использование внешних запоминающих устройств и внешних сервисов обмена информацией (почта, файловые хранилища). Также принося внешние накопители и подключая их к корпоративной информационной системе повышается риск заражения вредоносным программным обеспечением.

Устранение выявленных уязвимостей

При реализации мероприятий по устранению выявленных уязвимостей в первую очередь необходимо рассматривать возможность установки обновлений от производителей программного обеспечения, устраняющих обнаруженные эксплуатационные уязвимости.

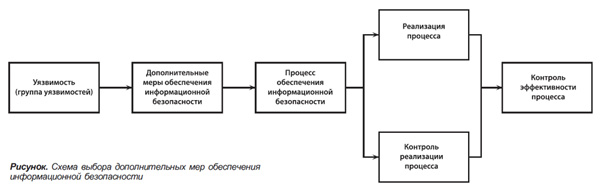

Если отсутствует возможность обновления или обновление программного обеспечения не устраняет выявленную уязвимость, то в зависимости от выбранных параметров классификации уязвимостей (критичности уязвимости, потенциальным последствиям от ее реализации) должны быть выбраны дополнительные меры обеспечения информационной безопасности.

При выборе дополнительных мер обеспечения информационной безопасности нужно исходить из следующих основных предпосылок:

- дополнительные меры должны в первую очередь относиться к процессам обеспечения информационной безопасности, а не к устранению конкретной проблемы;

- дополнительные меры должны в первую очередь быть направлены на контроль состояния информационной безопасности;

- средства защиты информации, реализующие дополнительные меры, должны быть направлены не только на автоматизацию процессов обеспечения информационной безопасности, но должны осуществлять функции контроля;

- реализация дополнительных мер не должна привносить в защищаемую систему дополнительных уязвимостей.

Порядок выбора дополнительных мер отражен на рисунке

Устранение типовых выявленных уязвимостей

Для устранения типовых уязвимостей в большинстве случаев необходимо реализовать следующий комплекс мероприятий:

1) Управление конфигурациями. Конфигурация компонентов ИТ-инфраструктуры, в том числе средств защиты информации, должны отвечать требованиям корпоративной политики информационной безопасности. Со стороны ответственных за обеспечение информационной безопасности должны осуществляться мероприятия по контролю конфигураций компонентов на периодической основе.

2) Управление обновлениями. Ответственные за обеспечение информационной безопасности должны отслеживать и контролировать необходимость установки обновлений как общесистемного программного обеспечения, так и прикладного программного обеспечения.

3) Управление изменениями. Внесение существенных изменений в информационные системы должно сопровождается тестированием реализованных механизмов информационной безопасности. Существенными изменениями могут считаться: изменения мажорной версии системы или ее компоненты, изменения, касающиеся архитектуры системы, изменения состава или функционала средств защиты информации и другие.

4) Управление уязвимостями (в том числе отслеживание новых уязвимостей и оценка применимости атак, направленных на эксплуатацию такой уязвимости в существующей ИТ-инфраструктуре). Необходимо определить причины неэффективности существующего в настоящий момент в компании процесса управления уязвимостями. Внести соответствующие изменения в документы, формализующие порядок реализации и контроля процесса. Применение подхода, связанного с оценкой рисков, связанных с воздействием на ИТ-инфраструктуры через выявленные уязвимости и последствиями от таких воздействий.

Заключение

Выявление уязвимостей – периодический процесс, частота повторения которого должна зависеть как от критичности обрабатываемой в ИТ-инфраструктуре информации, так и от особенностей самой инфраструктуры. Устранение выявленных уязвимостей – это процесс постоянного совершенствования системы обеспечения информационной безопасности, реализация которого позволит как устранить существующие уязвимости, так и снизить вероятность возникновения новых.

Поиск

Поиск