Средства выявления и реагирования на инциденты на уровне АРМ (EDR)

Что такое «Антивирус, AV» и как он работает – знают все, но не все знают, что в современном мире средства антивирусной защиты уже не могут в полной мере обеспечить должную защиту конечных узлов. В основном данный класс решений работает по принципу сигнатурного анализа объектов, такой подход уже устарел. Злоумышленники стали придумывать продвинутые техники, которые по отдельности кажутся легитимными действиями, а вместе – это целая составная атака, нацеленная в первую очередь на обход современных средств защиты информации.

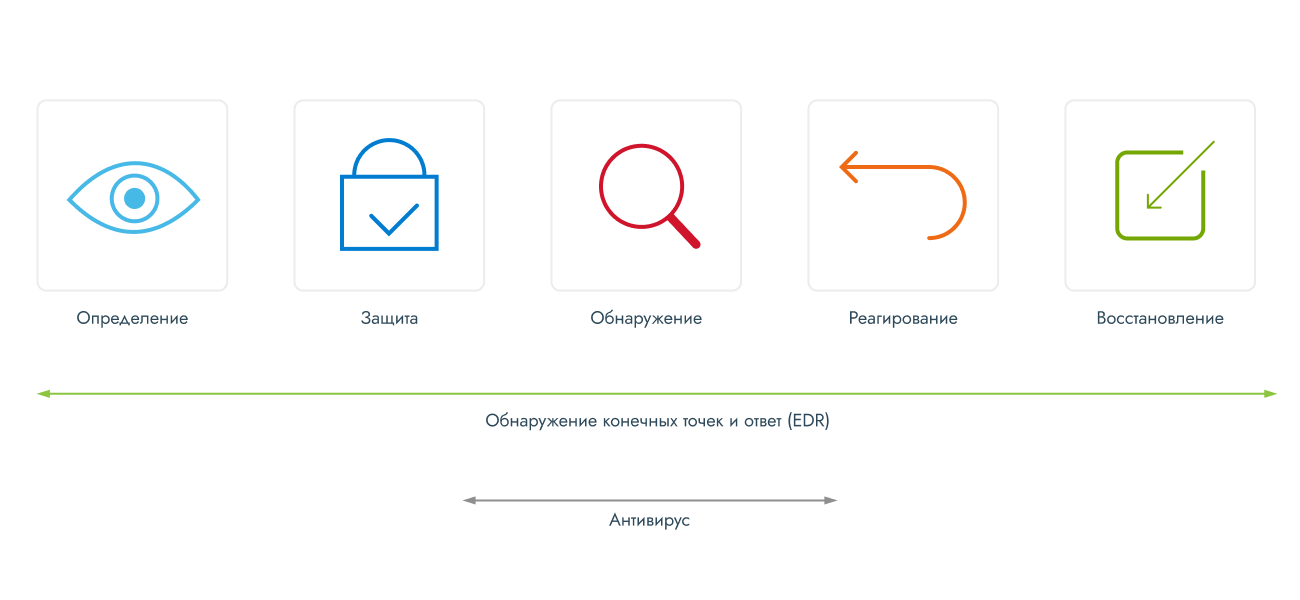

Из-за этой проблемы появился отдельный класс решений для защиты конечных узлов – Endpoint Detection and Response (EDR). Решения данного класса опираются не только на результаты статического анализа, но и на анализ поведения пользователей и объектов операционной системы, что, в свою очередь, сильно усложняет жизнь злоумышленнику, потому как EDR имеет широкий функционал по реагированию на выявленный инцидент, например, скомпрометированный конечный узел может быть изолирован от сети, что позволяет проводить расследование инцидента на узле без угрозы дальнейшего распространения «зловреда». В основном EDR состоит из сервера управления и агентов, устанавливаемых на конечных узлах. Одной из главных возможностей EDR является «Threat Hunting» – проактивный поиск следов компрометации или функционирования вредоносного программного обеспечения, которые не обнаружены стандартными средствами защиты. Специалист ИБ может выдвинуть гипотезу и тут же её проверить с учетом специфики защищаемой инфраструктуры.

Следовательно, EDR – это хорошее дополнение к существующему антивирусу. Вместе они дополняют друг друга и образуют крепкую защиту конечных узлов.

Компания «ДиалогНаука» предлагает следующие решения, связанные с подобными проблемами:

- Kaspersky Endpoint Detection and Response (KEDR);

- PT XDR.

Поиск

Поиск